Sicherheitslücke: Meltdown & Spectre

Von diesen Sicherheitslücken sind praktische alle Computer seit 1995 betroffen. Workstations, Server, Tabletts, Handys, iPhones – Windows, Linux, Apple, Android – Intel CPUs, AMD, Qualcomm, ARM und mehr. Es handelt sich um Design-Fehler in den Prozessoren. Im schlimmsten Fall lassen sich sicherheitsrelevante Daten wie Passwörter, Login-Daten usw. ausspionieren. Machen kann man derzeit nicht viel aber die Hersteller arbeiten an Updates.

Die Fehler sind so gravierend, daß uns diese Schwachstellen noch jahrelang beschäftigen werden.

Die Sicherheitslücken werden mit CVE-Nummern (Common Vulnerabilities and Exposures) bezeichnet, die Nummern werden von der Mitre Corporation vergeben. Die Mitre Corporation arbeitet im Auftrag der USA und ging aus einer Abspaltung vom Massachusetts Institute of Technology (MIT) hervor.

Spectre

- Variante 1

CVE-2017-5753 Bounds Check Bypass - Variante 2

CVE-2017-5715 Branch Target Injection

Meltdown

- Variante 3

CVE-2017-5754 Rogue Data Cache Load

Es folgt eine Zusammenfassung über verschiedene Überprüfungsmethoden auf den Spectre- und Meltdown-Fehler und Gegenmaßnahmen. Gegen Spectre hilft nur ein Microcode-Update in Form eines BIOS-Upgrades. Leider gibt es für ältere Hardware keine Updates mehr, sodaß nur ein Austausch der Hardware in Frage kommt. Gegen Meltdown hilft im Normalfall ein Betriebssystem-Update.

Ob man betroffen ist oder nicht, zeigt ein Blick auf die verbaute CPU und die Liste der betroffenen CPUs (Link am Ende dieses Artikels).

Android

Unter Android leistet die App CPU X : System & Hardware info aus dem Google Play Store gute Dienste.

Download: play.google.com/store/apps/details?id=com.abs.cpu_z_advance&hl=de

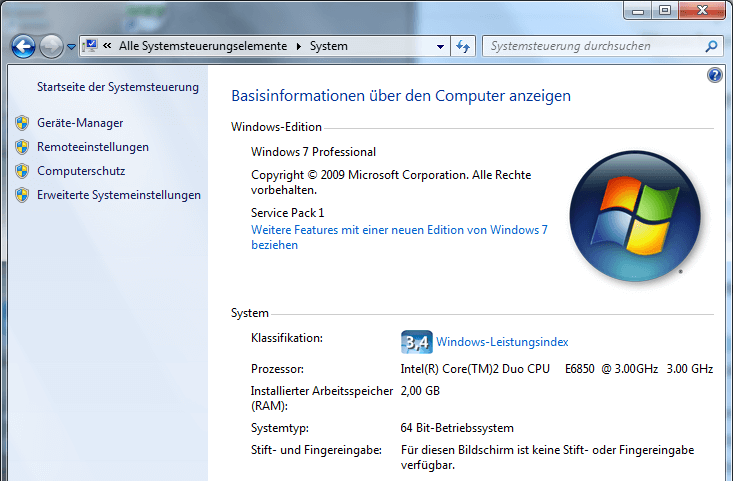

Microsoft Windows

Unter Windows reicht ein Klick auf Systemsteuerung | System.

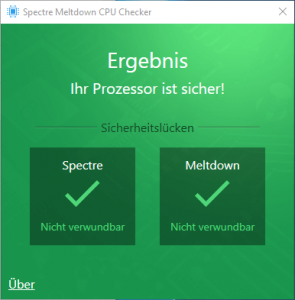

Spectre-Meltdown-CPU-Checker

Für Windows gibt es den kostenlosen Spectre-Meltdown-CPU-Checker von Ashampoo. www.ashampoo.com

Damit der Ashampoo-Checker funktioniert, muß das Windows Management Framework 5.1 installiert sein. Download: www.microsoft.com/en-us/download/details.aspx?id=54616. Es ist Bestandteil von Windows 10.

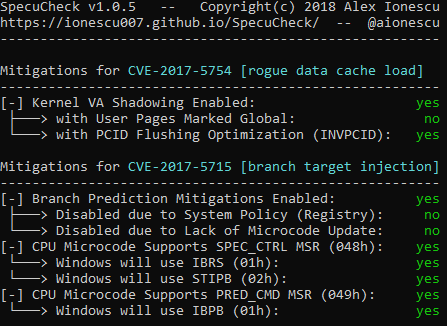

SpecuCheck

SpecuCheck.exe ist ein weiteres Tool für Windows. Es funktioniert auf der Kommandozeile. Download: www.chip.de bzw. ionescu007.github.io/SpecuCheck

Falls bei SpecuCheck.exe diese Meldung kommt:

Your system either does not have the appropriate patch,

or it may not support the information class requiredbedeutet das, daß das Betriebssystem noch nicht gepatched ist.

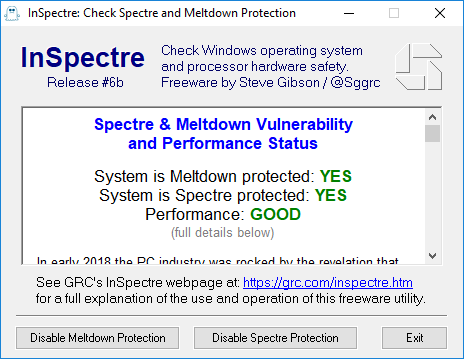

InSpectre

Download: www.grc.com

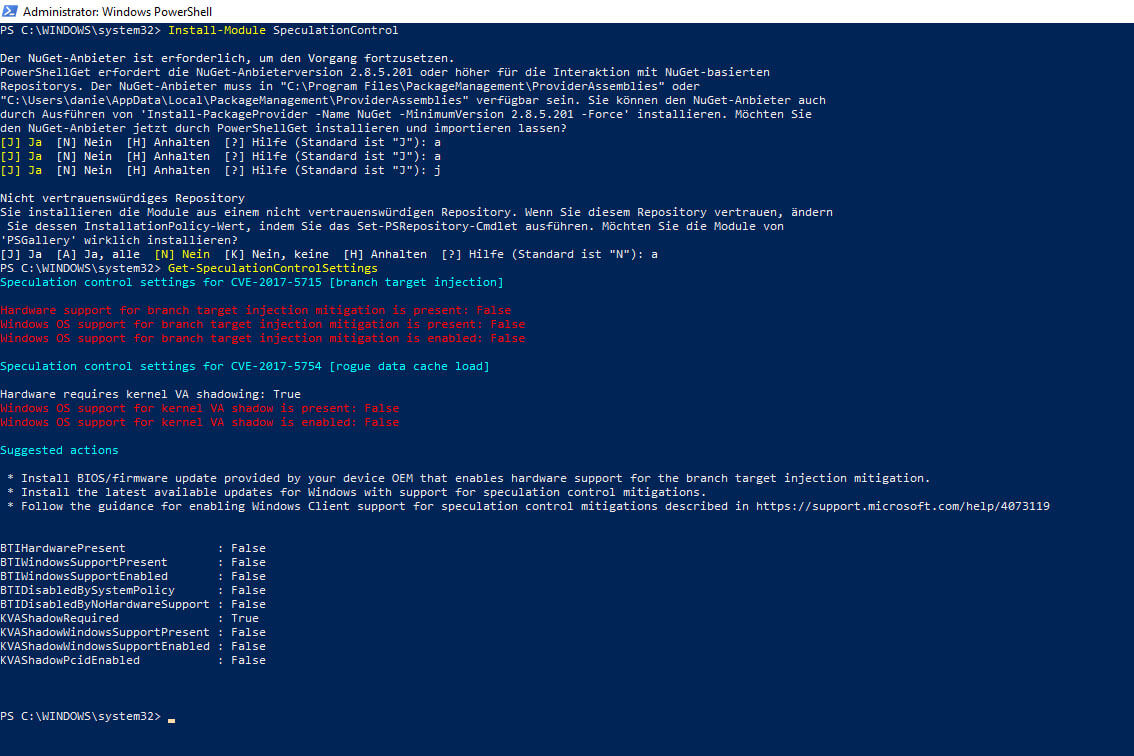

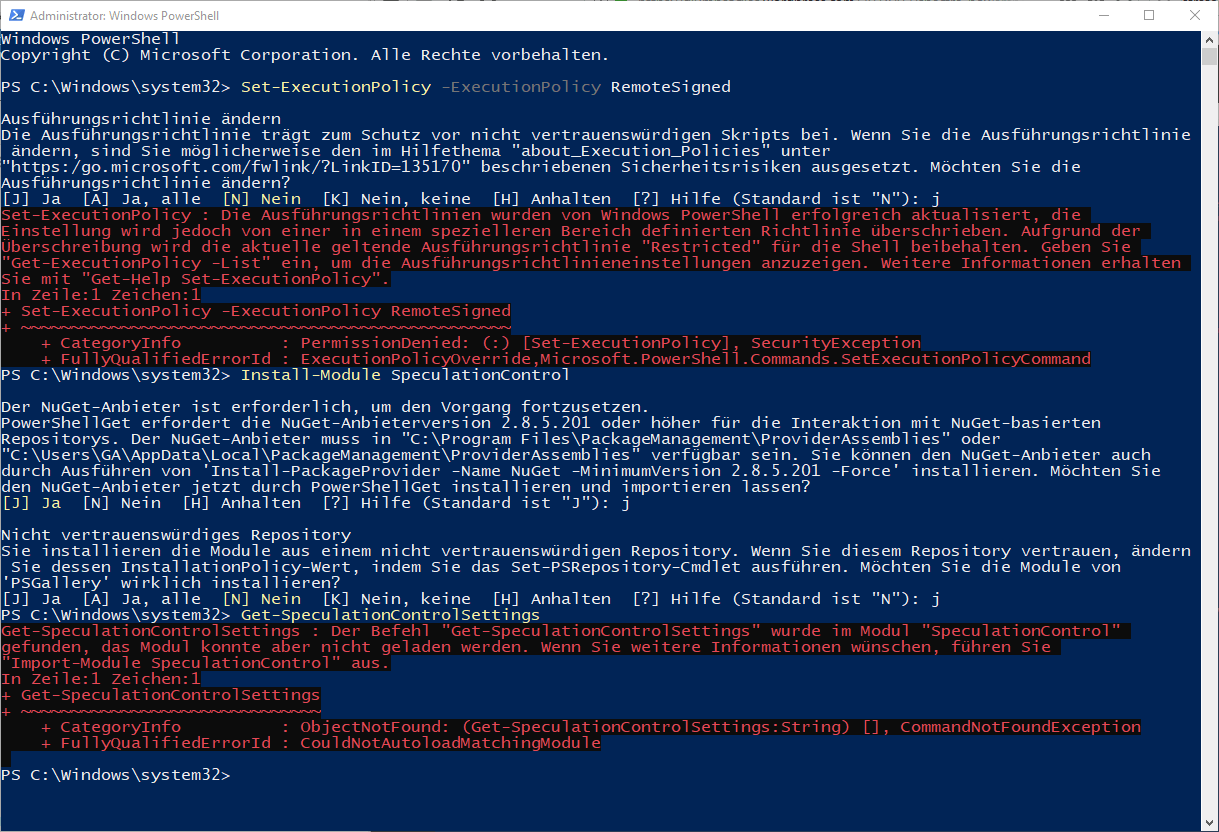

Powershell

Die Microsoft Powershell als Administrator ausführen

Start-Process powershell -verb runas

und folgende Befehle aufrufen:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned Install-Module SpeculationControl Get-SpeculationControlSettings

Bei der Lücke CVE-2017-5715 beziehungsweise CVE-2017-5753 handelt es sich um Spectre und bei CVE-2017-5754 um Meltdown. Wird dort „False“ angezeigt, ist die CPU anfällig und nicht geschützt. Bei „True“ wurde das Sicherheitsupdate bereits installiert.

Siehe auch: Microsofts Tool support.microsoft.com/en-us/help/4073119

Windows-Updates

Windows XP und Vista wurde eingestellt, was bedeutet daß es keine Updates mehr gibt. Selbst schuld – kein Mitleid, wer das noch benutzt. In Kombination mit dem BlueBorne-Exploit (Sicherheitslücke in Bluetooth) eine leichte Beute für Diebe.

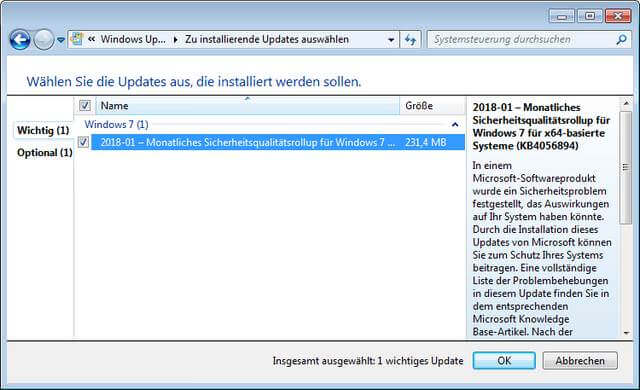

Unter Windows 7 sollte man KB4056894 installieren. Es soll gegen Meltdown helfen, nicht jedoch gegen Spectre. Dazu ist ein BIOS-Update notwendig.

Dieses Update steht allerdings nur dann zur Verfügung, wenn die Antivirus-Software richtig konfiguriert ist und ein spezieller Key in der Windows-Registry gesetzt ist. Ansonsten muß mit Fehlverhalten des Computers gerechnet werden, wie BSOD (Blue Screen of Death) oder Neustartschleifen. Siehe support.microsoft.com/en-us/help/4056894/windows-7-update-kb4056894.

Am einfachsten ist es jedoch, dieses Sicherheitsupdate manuell aus dem Microsoft Update-Katalog zu installieren: catalog.update.microsoft.com/Search.aspx?q=KB4056894

Linux-Updates

- Linux Mint 18

Kernel 4.10 aus dem Hardware-Enablement-Paket (HWE) für Ubuntu auf 4.13.0-25 upgraden

uname -r

- intel-microcode

updaten auf Version 3.20180108.0

apt list | grep intel-microcode

- NVIDIA

Treiber auf Version 384.111 upgraden

Linux Spectre-Meltdown Checks

grep bugs /proc/cpuinfo

bugs : cpu_meltdown spectre_v1 spectre_v2 bugs : cpu_meltdown spectre_v1 spectre_v2

cd /sys/devices/system/cpu/vulnerabilities ls

meltdown spectre_v1 spectre_v2

cat meltdown Mitigation: PTI cat spectre_v1 Mitigation: OSB (observable speculation barrier, Intel v6) cat spectre_v2 Mitigation: Full generic retpoline

Spectre & Meltdown-Checker auf GitHub

github.com/speed47/spectre-meltdown-checker

git clone https://github.com/speed47/spectre-meltdown-checker

Ubuntu-Test

grep CONFIG_PAGE_TABLE_ISOLATION=y /boot/config-`uname -r` && echo "patched :)" || echo "unpatched :("Browser-Check

Auch die Browser sind angreifbar, also auf neue Versionen updaten! Der Browser gilt allgemein als das wichtigste Einfallstor für Schadcode.

Grundsätzlich gilt: Besuche keine Websites, denen du nicht vertraust!

- Firefox

Auf Version 57.0.4 updaten - Chrome

In der Adresszeile chrome://flags eingeben

Runterscrollen zu strict site isolation und auf Enabled stellen

Chrome neu starten - Opera

In der Adresszeile eingeben opera://flags/?search=enable-site-per-process

Auf Aktivieren klicken

Opera neu starten

Spectre Browser-Checker: http://xlab.tencent.com/special/spectre/

Smartphone-Check

Bei älteren Geräten werden vom Hersteller keine Updates mehr bereitgestellt.

Möchte man nicht gleich ein neues Handy kaufen, weil das Gerät anfällig für die Attacken ist, kann man nur eins machen: alle Sicherheitsrelevanten Apps nicht mehr benutzen bzw. löschen. Banking-Apps, Wallets, usw.

iPhone

Das Apple-Betreibssystem iOS wurde aktualisiert, allerdings nur ab der Version 11. Also lebt alles vor der Version 11 gefährlich – am besten das Handy (Tablett natürlich auch) verkaufen solange es noch was wert ist.

Android

Bei Android sieht es schlecht aus. Für ältere Androidversionen gibt es keine Sicherheitsupdates mehr, es sei denn, man rooted das Handy. Dann hat man zumindest eine Chance auf Updates, wenn dann auch oft manche Funktionen nicht mehr funktionieren (die man eh nicht wirklich braucht).

Links

- Intels Support-Seite | Liste der betroffenen Intel-Prozessoren

- ARMs Support-Seite | Liste der betroffenen ARM-Prozessoren

- NVIDIAs Support-Seite

- meltdownattack.com | Genaue Beschreibung der Sicherheitslücken und viele Links, Demo-Videos wie der Hack funktioniert

- security-tracker.debian.org/tracker/CVE-2017-5754